- Регистрация

- 17 Окт 2015

- Сообщения

- 15.485

- Репутация

- 5.307

- Реакции

- 19.439

Как Google Chrome стал помощником хакеров: секретный API, который позволяет воровать ваши данные

8.01.2024От потери аккаунта не поможет даже смена пароля.

В конце декабря 2023 года стало мы писали о злоупотреблении неудокументированным API Google Chrome вредоносным программным обеспечением. Отмечается, что две операции по краже данных, Стилер Lumma представляет собой обновленную версию стилера Arkei, который впервые был обнаружен в мае 2018 года. Lumma распространяется через поддельный веб-сайт, предназначенный для конвертации файлов формата .docx в .pdf.

Lumma способен красть кэшированные файлы, конфигурационные файлы и логи криптовалютных кошельков. Он может функционировать как плагин для браузера и совместим с приложением Binance. Также Lumma предоставляет хакеру списки системных процессов, усовершенствованные техники шифрования, а также использование динамических конфигурационных файлов.

Lumma и Rhadamanthys - это вид вредоносного ПО, которое используется для выполнения кибершпионажа и кражи чувствительной информации. По некоторой информации, Rhadamanthys разработан государственным актором и направлен в основном на правительственные и военные организации.

Обычно Rhadamanthys попадает на устройство жертвы через специально созданные фишинговые электронные письма с прикрепленными файлами или ссылками. Как только вредоносное ПО закрепляется в системе, оно может использоваться для извлечения чувствительных данных, таких как личные документы, учетные данные.

Rhadamanthys имеет модульную структуру, которая позволяет злоумышленникам добавлять новую функциональность по мере необходимости.

Rhadamanthys, используют API для восстановления истекших учетных данных Google – одна из крупнейших технологических компаний в мире, основанная в 1998 году в США. Основной продукт компании – поисковая система Google, которая позволяет находить информацию в интернете. Компания также разрабатывает множество других продуктов, таких как электронная почта Gmail, видеохостинг YouTube, карты Google Maps и операционную систему Android для мобильных устройств. Google является одним из лидеров в области искусственного интеллекта и облачных вычислений. Компания занимает высокие позиции в рейтингах лучших работодателей в мире.

После этого сообщения, ещё четыре программы-вымогателя – Stealc, Medusa, RisePro и Whitesnake – также начали применять аналогичную технику. Специалисты ИБ-компании CloudSEK выявили, что вредоносные программы используют API Google OAuth «MultiLogin» для создания новых рабочих cookie-файлов аутентификации, когда срок действия исходных украденных cookie-файлов Google жертвы истекает.

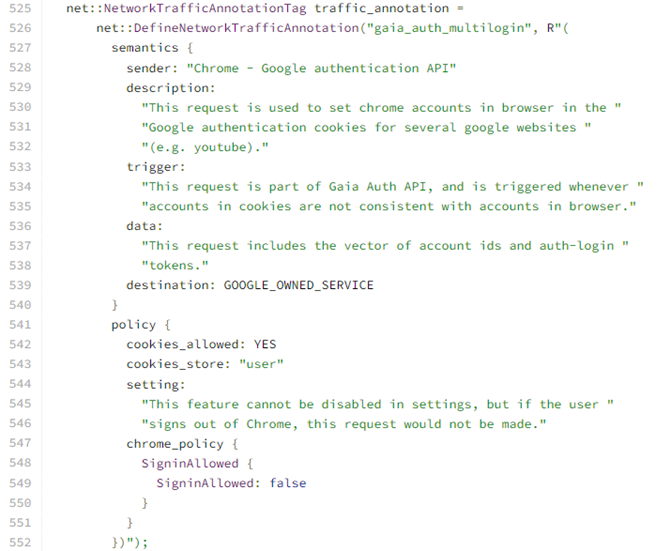

Указанный API предназначен для синхронизации аккаунтов разных сервисов Google. Вредоносные программы крадут не только аутентификационные куки для сайтов Google, но и специальный токен, который может использоваться для обновления или создания новых токенов аутентификации. Специалистам не удалось узнать больше об этом API у Google, а единственную документацию можно найти в исходном коде Google Chrome.

Google в своем заявлении подтвердила свою осведомленность о ситуации, однако относится к проблеме как к обычной краже куки через вредоносное ПО. Компания уверяет, что регулярно обновляет свои защитные механизмы и помогает пользователям, пострадавшим от вредоносного ПО.

Google рекомендует пользователям выходить из своего аккаунта Chrome на затронутых устройствах и аннулировать все активные сессии через меню «Мои устройства», что сделает токен Refresh недействительным для использования с API. Кроме того, Google советует изменить пароль, особенно если он использовался на других сайтах.

Тем не менее, многие затронутые пользователи не знают, когда и как предпринять предложенные меры. Часто они узнают о заражении только после того, как их аккаунты были взломаны и использованы неправомерно. Примером может служить случай с сотрудником Orange Spain, когда заражение стало известно только после использования украденных учетных данных для входа в аккаунт компании и изменения ее конфигурации BGP, что привело к сбоям в интернет-сервисах.

На данный момент Google уведомляет пострадавших от злоупотребления API, но остается вопрос о том, как будут уведомлены будущие жертвы и как они узнают о необходимости выхода из браузера для аннулирования токенов аутентификации.

Многие специалисты считают, что лучшим решением было бы ограничение доступа к упомянутому API, чтобы предотвратить его эсплуатацию. Однако на данный момент нет информации о том, что Google планирует предпринять такие шаги. Google не ответила на вопросы о своих планах по борьбе со злоупотреблениями API.