- Регистрация

- 17 Окт 2015

- Сообщения

- 15.449

- Репутация

- 5.300

- Реакции

- 19.429

SystemBC: скрытный цифровой хищник, ориентированный на Windows и Linux

26 января, 2024Как хакеры маскируют вредоносную активность в сетевом трафике и точечно атакуют своих жертв.

Исследователи безопасности из компании Kroll - это международная компания, специализирующаяся на кибербезопасности и риск-менеджменте. Она была основана в 1972 году и имеет офисы в различных странах мира.

Компания предоставляет услуги по обеспечению безопасности информации, защите от киберугроз, расследованию киберпреступлений и технической поддержке в случае инцидентов безопасности.

Kroll предоставили подробный анализ работы Инфраструктура управления и контроля, также известная как C2, или C&C (сокр. от англ. «command-and-control»), представляет собой набор инструментов и методов, которые злоумышленники используют для обмена данными со скомпрометированными устройствами после первоначального вторжения постэксплуатации. Конкретные механизмы атак сильно отличаются друг от друга, но обычно C2 включает один или несколько скрытых каналов связи между устройствами в атакуемой организации и контролируемой злоумышленником платформой. Эти каналы связи используются для передачи инструкций взломанным устройствам, загрузки дополнительных вредоносных данных и передачи украденных данных злоумышленнику. C2-сервера известной вредоносной программы SystemBC — это вредоносное ПО, написанное на C, которое превращает зараженные компьютеры в прокси-серверы SOCKS5. SystemBC. Согласно отчёту , опубликованному на прошлой неделе, SystemBC стал куда активнее использоваться злоумышленниками со второго по третий квартал 2023 года.

Эта вредоносная программа, впервые обнаруженная ещё в 2018 году, позволяет тёмным хакерам удалённо управлять заражённым хостом и доставлять дополнительные вредоносные программы, включая трояны, Cobalt Strike представляет собой законный фреймворк для проведения тестов на проникновение, позволяющий доставить на компьютер жертвы полезную нагрузку и управлять ею. Злоумышленники же могут использовать Cobalt Strike в реальных атаках на целевые системы, эффективно совмещая фреймворк с другими инструментами. Cobalt Strike и вирусы-вымогатели.

Особенностью SystemBC является использование прокси SOCKS5 для маскировки сетевого трафика, что обеспечивает постоянный скрытый доступ к системе после взлома. Вредоносная программа распространяется на киберпреступных форумах по платной модели.

Клиентам SystemBC предоставляется установочный пакет, включающий исполняемый файл имплантата, бинарные файлы C2-сервера для Windows - это операционная система для персональных компьютеров, разработанная и выпускаемая компанией Microsoft. ОС предоставляет пользователю удобный интерфейс и обширный функционал для работы с компьютером. Первая версия Windows вышла в 1985 году.

С помощью Windows пользователи могут закрывать целый спектр различных потребностей, будь то работа, учёба, развлечения, разработка программного обеспечения и т.п.

Windows поддерживает широкий спектр аппаратного обеспечения, что делает её самой популярной и широко используемой настольной ОС в мире, способной, впрочем, работать также и на мобильных устройствах.

Windows и Linux - это свободная и открытая операционная система, разработанная Линусом Торвальдсом в 1991 году. С тех пор Linux стал одной из наиболее популярных альтернатив коммерческим операционным системам.

Основное преимущество Linux заключается в его открытом исходном коде, что позволяет пользователям свободно изменять и распространять систему в соответствии с лицензией GNU GPL.

Linux предоставляет стабильную, надежную и гибкую платформу для работы с компьютером или сервером. Большинство дистрибутивов Linux например, Ubuntu, Fedora, поставляются с разнообразными программами и инструментами для работы, включая офисные приложения, интернет-браузеры, мультимедийные инструменты и многое другое.

Linux также широко используется в серверной сфере и встроенных системах, таких как маршрутизаторы и мобильные устройства. Linux, а также PHP-файл для отображения интерфейса C2-панели. В комплекте также идут инструкции на нескольких языках с подробным описанием шагов и команд для запуска.

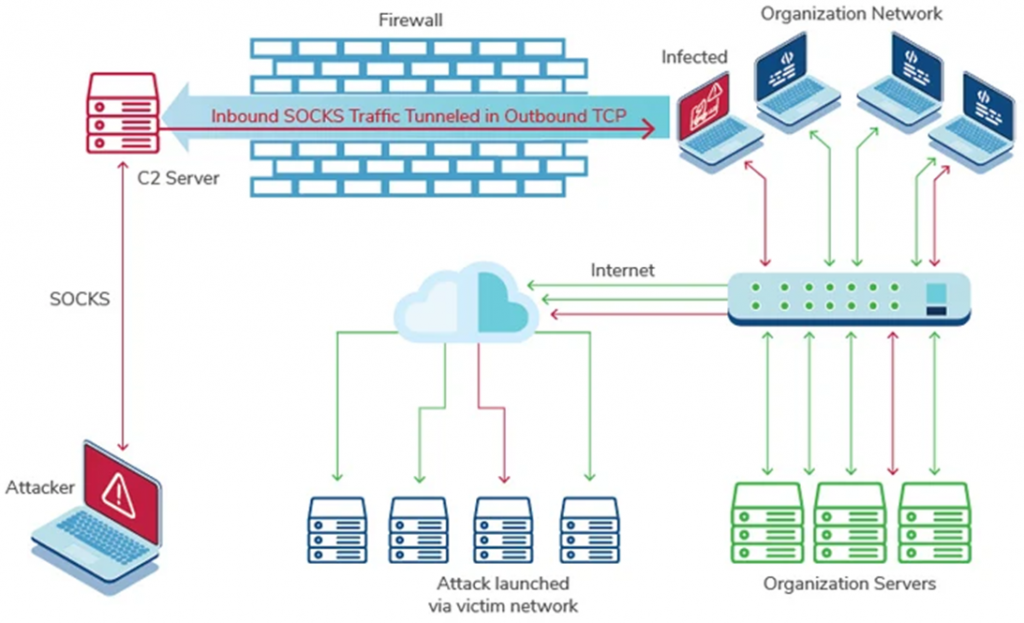

Схема атаки с использованием SystemBC

Исполняемые файлы C2-сервера «server.exe» для Windows и «server.out» для Linux — предназначены для открытия не менее трёх Протокол TCP (Transmission Control Protocol) - это один из основных протоколов передачи данных в интернете. Он обеспечивает надежную, упорядоченную и безошибочную доставку данных между приложениями, работающими на разных компьютерах. Протокол TCP работает на транспортном уровне модели OSI и использует механизмы установки соединения, подтверждения получения, повторной передачи, контроля потока и контроля перегрузки.

Протокол TCP взаимодействует с протоколом IP (Internet Protocol), который отвечает за маршрутизацию и доставку сегментов по сети. Последний не гарантирует надежность передачи данных, поэтому протокол TCP должен самостоятельно обнаруживать и исправлять ошибки, потери или задержки в сети. Для этого протокол TCP использует таймеры, подтверждения, окна и флаги, которые регулируют процесс обмена данными между отправителем и получателем.Протокол TCP широко используется для различных приложений и сервисов в интернете, таких как веб-браузеры, электронная почта, файловые передачи, потоковое видео и аудио, удаленный доступ и другие.TCP-портов для упрощения потока C2-трафика. Серверный компонент также использует три других файла для записи информации о взаимодействии имплантата в качестве прокси-сервера и загрузчика, а также деталей, относящихся к конкретным жертвам.

С2-панель, написанная на PHP, довольно минималистична и отображает список активных имплантатов. Она также служит для выполнения shellcode и произвольных файлов на заражённой машине. Исследователи Kroll отметили, что функционал shellcode обладает полными удалёнными возможностями, не ограничиваясь обратным соединением.

В дополнение к этому, Kroll провела анализ обновлённой версии DarkGate (5.2.3) — трояна удалённого доступа, позволяющего злоумышленникам полностью контролировать системы жертв, красть конфиденциальные данные и распространять больше вредоносного ПО. Исследователь безопасности Шон Строу указал на слабость в пользовательском алфавите Base64 вредоноса, что упрощает декодирование конфигурации и выводов кейлоггера.

Результаты обоих расследований подчёркивают важность постоянного мониторинга и обновления систем кибербезопасности для защиты от сложных и постоянно развивающихся угроз.