- Регистрация

- 17 Окт 2015

- Сообщения

- 15.441

- Репутация

- 5.297

- Реакции

- 19.428

Голосовые сообщения как средство кражи аккаунтов: как это работает

13 февраля, 2024Игра на любопытстве жертвы увеличивает шансы мошенников на успех.

Эксперты по кибербезопасности из компании Check Point Software Technologies Ltd. – это компания, специализирующаяся на разработке и поставке продуктов и решений в области кибербезопасности для защиты компьютерных сетей, серверов и мобильных устройств от различных видов киберугроз. Она является одним из лидеров в отрасли кибербезопасности.

Компания предлагает решения для защиты от различных угроз, таких как вредоносные программы, хакерские атаки, кибершпионаж, атаки на приложения и многое другое.

Check Point обнаружили резкий рост числа атак с использованием поддельных голосовых сообщений в электронной почте. Лишь за последние две недели исследователи выявили более 1000 инцидентов, в которых злоумышленники используют корпоративные телефонные системы для рассылки мошеннических уведомлений.

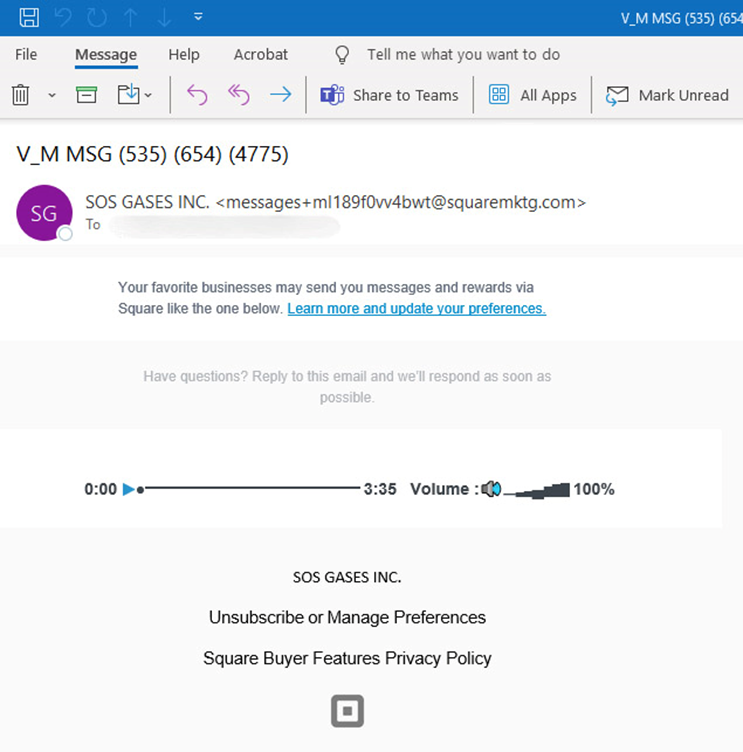

Основной метод атаки — отправка электронных писем, содержащих фишинговые ссылки под видом сообщений голосовой почты. То есть, на первый взгляд письмо содержит встроенный MP3-проигрыватель, который по факту оказывается ссылкой, якобы перенаправляющей жертву на страницу входа в сервис, от которого ему пришло это письмо. Именно там, по легенде, жертва сможет прослушать отправленное голосовое сообщение.

Стоит ли говорить, что мошенники используют в своих рассылках самые популярные компании, с которыми сотрудники атакуемой организации действительно могут работать. А имитация записанного сообщения на голосовую почту лишь разжигает любопытство жертвы, в связи с чем она спешно вводит авторизационные данные на поддельной странице, принадлежащей хакерам.

В примере выше, проанализированном специалистами Check Point, злоумышленники маскировались под сервис обработки платежей Square, отправляя электронные письма с поддельными голосовыми сообщениями. Тема письма содержала телефонный номер, который при проверке через Google оказался недействительным.

Эта атака требует активного участия пользователя — открытия ссылки и ввода личной информации, однако, как уже было сказано выше, хакеры играют на любопытстве своих жертв, поэтому данный метод успешно работает.