- Регистрация

- 12 Июн 2019

- Сообщения

- 2.098

- Репутация

- 735

- Реакции

- 1.479

Правоохранители поделились дополнительной информацией об операции Cronos, во время которой была взломана инфраструктура вымогательской группы LockBit. Власти сообщают об арестах двух участников LockBit в Польше и Украине, а также о конфискации более 200 криптовалютных кошельков. Кроме того, выпущен инструмент расшифровки и бесплатного восстановления файлов, пострадавших в ходе атак LockBit.

Операция Cronos

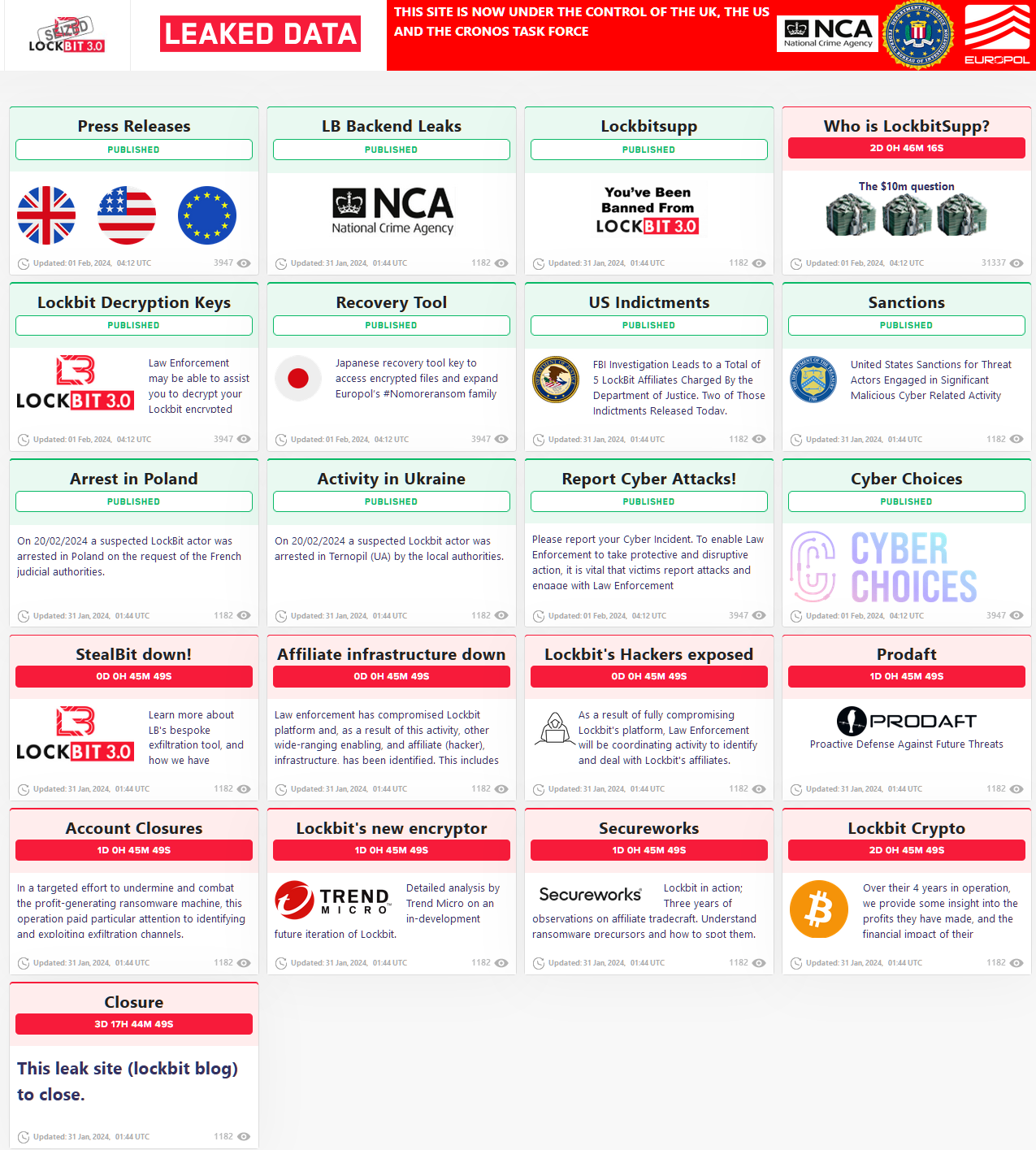

Напомним, что о проведении операции Cronos стало известно ранее на этой неделе. В результате множество сайтов LockBit, предназначенных для «слива» данных и переговоров с жертвами, перестали работать и перешли под контроль правоохранительных органов. Однако власти не сразу раскрыли подробности проведенной операции и теперь тоже делятся информацией дозировано, обещая публиковать новые данные постепенно.Сообщается, что международную операцию по пресечению деятельности LockBit возглавляло Национальное агентство по борьбе с преступностью Великобритании (NCA), а правоохранителей из 11 стран мира координировали Европол и Евроюст. Расследование началось еще в апреле 2022 года, по запросу французских властей.

Как заявляют представители Европола, инфраструктура LockBit теперь находится под контролем властей. Во время операции был выявлено более 14 000 учетных записей, связанных с кражей информации или инфраструктурой группы, которые использовались LockBit для размещения различных инструментов и софта, используемых в атаках, а также для хранения файлов, украденных у компаний. Теперь данные об этих учетных записях переданы правоохранительным органам.«В результате операции, длившейся несколько месяцев, была скомпрометирована основная платформа LockBit и другая критически важная инфраструктура, которая обеспечивала деятельность этой преступной организации, — сообщает Европол. — В ходе операции были захвачены 34 сервера в Нидерландах, Германии, Финляндии, Франции, Швейцарии, Австралии, США и Великобритании».

«Некоторые данные в системах LockBit принадлежали жертвам, которые заплатили выкуп злоумышленникам. Это свидетельствует о том, что даже если выкуп выплачивается, это еще не гарантирует, что данные действительно будут удалены, несмотря на обещания преступников», — отмечают в NCA.

Также стало известно, что правоохранители извлекли с захваченных серверов LockBit более 1000 ключей для дешифрования данных. Используя эти ключи, полиция Японии, NCA и ФБР, при поддержке Европола, создали инструмент для расшифровки данных, пострадавших в результате атак LockBit 3.0 Black Ransomware. Этот бесплатный дешифратор уже доступен на портале No More Ransom.

Кроме того, Европол утверждает, что удалось собрать «огромное количество данных» о работе LockBit, которые теперь будут использованы в расследованиях, связанных с лидерами группы, разработчиками малвари и ее операторами.

Аресты и криптовалюта

Пока известно только о двух арестах: в Польше и Украине, где по запросу французских властей арестованы два участника LockBit, чьи личности не раскрываются. Кроме того, французские и американские власти выдали еще три международных ордера на арест и опубликовали пять обвинительных заключений, связанных с другими членами группировки.«Мы арестовали не всех, кто связан с LockBit (с ядром группы или ее партнерами). Это долгосрочный процесс. Сейчас мы собрали огромное количество информации и будем подбираться к этим людям, особенно если они будут находиться в доступных нам в юрисдикциях. Но теперь все они знают, что мы следим за ними, ищем их, и будут постоянно оглядываться через плечо», — заявил в ходе пресс-конференции заместитель исполнительного директора Европола по оперативной работе Жан-Филипп Лекуфф (Jean-Philippe Lecouffe).

Министерство юстиции США, в свою очередь, предъявило заочные обвинения двум гражданам России, Артуру Сунгатову и Ивану Геннадьевичу Кондратьеву (он же Bassterlord), за их причастность к атакам на LockBit.

Предполагается, что начиная с января 2021 года Сунгатов использовал шифровальщик LockBit для атак на «производственные, логистические, страховые и другие компании, расположенные в Миннесоте, Индиане, Пуэрто-Рико, Висконсине, Флориде и Нью-Мексико».

Кондратьев, по данным Минюста, использовал LockBit с августа 2021 года, нацеливая атаки «на муниципальные и частные объекты в Орегоне, Пуэрто-Рико и Нью-Йорке, а также на другие цели, расположенные в Сингапуре, Тайване и Ливане». Также в отдельном обвинительном заключении Кондратьева связывают в использовании малвари REvil в 2020 году для вымогательства денег у неназванной компании из округа Аламеда.

В свою очередь, Министерство финансов США объявило о санкциях против Сунгатова и Кондратьева.

Отметим, что сайт для «слива» данных, который обычно использовался хакерами для публикации похищенной у компаний-жертв информации и шантажа, теперь «сливает» данные о самой LockBit.

Судя по таймерам обратного отсчета, в конце недели правоохранители могут раскрыть личность администратора группы, известного под ником Lockbitsupp (или предложат большое вознаграждение о любую информацию о нем), и обнародуют информацию о криптовалютных активах хакеров. Также будут опубликованы отчеты SecureWorks и TrendMicro, посвященные работе LockBit и самой малвари.

Среди уже опубликованных правоохранителями данных можно выделить скриншоты бэкэнда LockBit.

Что касается захваченных криптовалютных кошельков группы, пока неизвестно, какое количество средств они содержали. Но, вероятно, теперь некоторые компании, пострадавшие от атак LockBit, сумеют вернуть заплаченные хакерам выкупы, как в 2021 году удалось сделать компании Colonial Pipeline.