- Регистрация

- 17 Окт 2015

- Сообщения

- 15.407

- Репутация

- 5.297

- Реакции

- 19.425

Картинки PNG - новый способ доставки троянов на компьютеры организаций

27 февраля, 2024Remcos нашел метод распространения через скрытный загрузчик IDAT Loader.

Согласно отчету Morphisec, украинские организации, базирующиеся в Финляндии, стали объектами вредоносной кампании по распространению трояна Remcos, что расшифровывается как «Remote Control and Surveillance Software» или «программное обеспечение для удаленного контроля и наблюдения» — это инструмент для удаленного доступа, разработанный немецкой компанией Breaking Security. Этот продукт предназначен для законного использования в качестве административного инструмента на системах Windows.

Основные функции Remcos включают удалённое управление компьютерами, сбор данных, мониторинг действий пользователя и управление файлами. Программа может собирать информацию о системе, такую как имя компьютера, тип системы и данные пользователя, включая учетные данные и личную информацию.

Несмотря на свои легитимные функции, Remcos также известен своим использованием в вредоносных кибератаках. Злоумышленники могут использовать его для незаконного доступа и контроля над компьютерами, шпионажа, а также для распространения вредоносного ПО. Это стало возможным из-за гибкости настроек Remcos и способности обходить некоторые меры антивирусной защиты.

В результате Remcos вызывает озабоченность в области кибербезопасности, так как его легитимные качества делают его привлекательным инструментом для киберпреступников.

Remcos Существует две расшифровки аббревиатуры RAT:

• Remote Administration Tool — инструмент удалённого администрирования;

• Remote Access Trojan — троян удалённого доступа.

В обоих случаях подразумевается инструмент, который позволяет производить удалённое подключение к целевой системе и последующее выполнение определённых действий. В зависимости от того, кто использует RAT, законный системный администратор или киберпреступник, меняется как расшифровка аббревиатуры, так и спектр выполняемых действий.

Забавно, что само слово «RAT» можно дословно перевести с английского как «крыса».

RAT. Атака была приписана группировке UAC-0184.

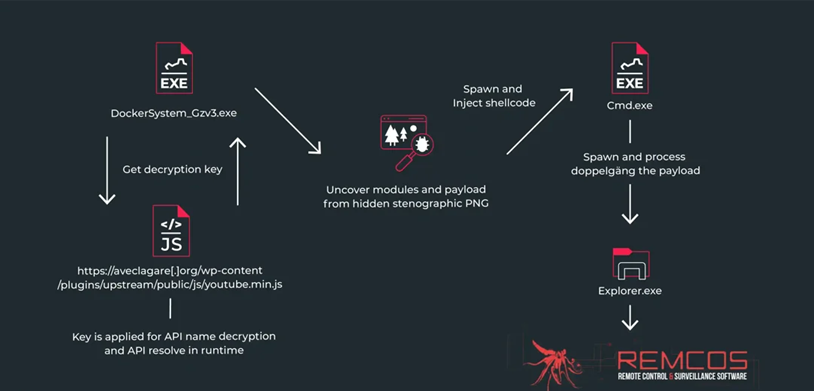

Троян удаленного доступа Remcos RAT (Remote Access Trojan, RAT) доставляется с помощью загрузчика IDAT Loader. Фишинговая кампания предполагает использование приманок на военную тематику в качестве отправной точки для запуска цепочки заражения, приводящей к развертыванию IDAT Loader, который, в свою очередь, использует встроенный алгоритм стеганографии PNG-изображений, чтобы найти и извлечь Remcos RAT. Remcos RAT позволяет злоумышленнику контролировать заражённый компьютер, похищать личную информацию и наблюдать за действиями жертвы.

В ходе атаки использовались фишинговые письма, маскируясь под сообщения от Израильских оборонных сил, и применяла сложные методы доставки вредоносного ПО, включая динамическую загрузку функций Windows API, проверки подключения к интернету и обход списков блокировки процессов.

IDAT Loader, отличающийся модульной архитектурой и уникальными от других загрузчиков функциями, в том числе функцией инъекции кода, ранее был использован для распространения семейств вредоносных программ DanaBot - это троян, который может красть личные данные, учетные записи, пароли и криптовалюты с зараженных компьютеров. DanaBot также может устанавливать дополнительные модули для различных целей, таких как шифрование файлов, распространение через электронную почту или подмена веб-страниц. DanaBot распространяется через поддельные VPN-приложения и фишинговые электронные письма.

DanaBot, SystemBC — это вредоносное ПО, написанное на C, которое превращает зараженные компьютеры в прокси-серверы SOCKS5.

SystemBC и RedLine — это инфостилер, который способен красть данные из браузеров, криптокошельков, VPN и других приложений. RedLine распространяется через пиратский софт, спам-письма и другие методы.

RedLine предоставляется в пользование по подписке Malware-as-a-Service, MaaS. RedLine был обнаружен в 2020 году и с тех пор стал одним из самых популярных инфостилеров на черном рынке.

RedLine Stealer. В обнаруженной кампании модули IDAT были встроены непосредственно в исполняемый файл, что является отличительной чертой от обычной практики скачивания с удалённого сервера.

В исследовании также рассматриваются техники защиты от обнаружения с использованием стеганографии и Module Stomping - техники, позволяющей вредоносному коду уклоняться от обнаружения антивирусными решениями за счёт инъекции в легитимные библиотеки.

IDAT Loader пересекается с другим семейством загрузчиков под названием HijackLoader, который был впервые замечен в июле 2023 года и позволяет доставлять полезные нагрузки DanaBot, SystemBC и RedLine Stealer. Несмотря на отсутствие продвинутых функций, загрузчик использует модульную архитектуру для инъекции и выполнения кода, что является редкостью для большинства загрузчиков.